Det første varselet kom fra et norsk fraktefartøy i januar i år.

En USB-pinne hadde blitt koblet til en datamaskin om bord. Datamaskinen sto sentralt plassert på brua på skipet.

USB-pinnen inneholdt ondsinnet programvare, egnet til å hente ut sensitiv informasjon fra shippingselskapet.

Men etter at minnepinnen ble koblet til, gikk alarmen hos Eset, et selskap som tilbyr digitale sikkerhetsløsninger til kunder over hele verden.

Innen utgangen av januar, hadde Eset fått to varsler til.

To nye minnepinner, men denne gangen på to greske fraktefartøy i Hellas. De neste tilfellene ble oppdaget i Nederland. Først i slutten av mars, så i slutten av april, og igjen i starten av mai. Nye varsler gikk så i Hellas igjen, i midten av mai og i starten av juni i år, opplyser Eset.

Eksperter mener cyberangrepene er en koordinert spionasjeaksjon mot europeiske shippingsselskaper, og kobler de til den Kina-tilknyttede hackergruppen Mustang Panda.

Oslo havn er Norges største containerhavn og tar imot og formidler forbruksvarer videre til folk i store deler av landet. For første gang er det avdekket at fraktefartøy i Norge har vært mål for hackere. Bildet er ment som illustrasjon.

Foto: Astri Husø / NRK– Mustang Panda kjent for cyberspionasje

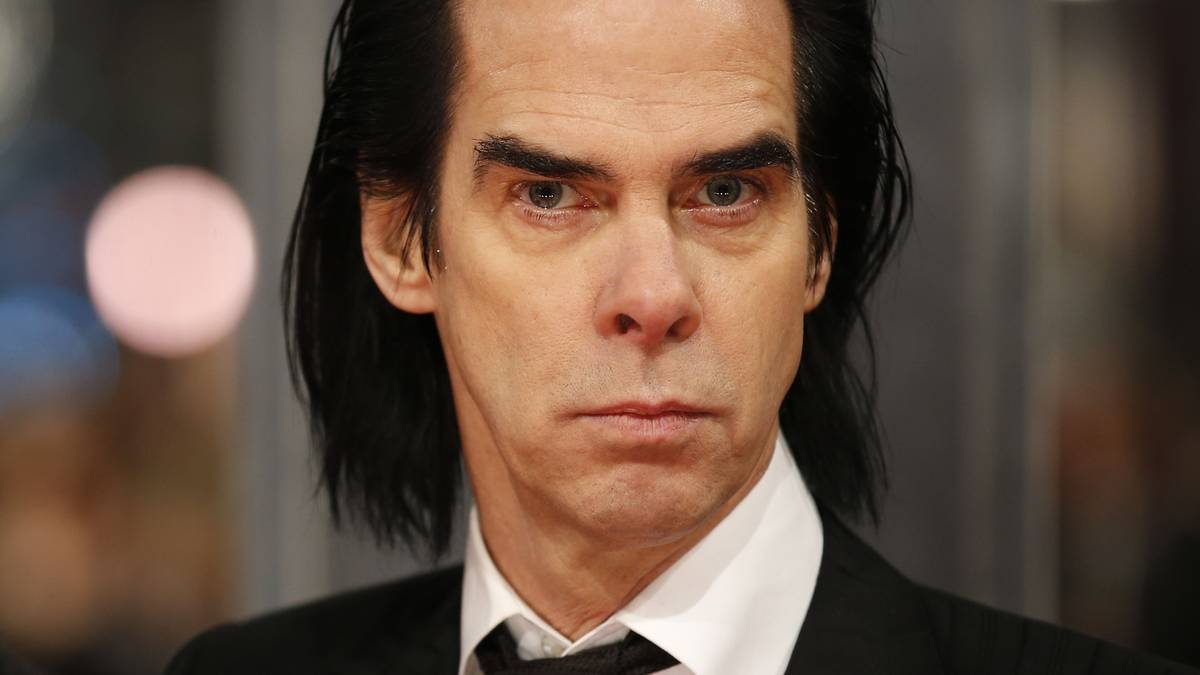

Alexandre Côté Cyr er skadevare-forsker i Eset. Han forteller at de stoppet alle angrepene mot sine kunder i Europa.

Men andre fartøy eller selskaper kan derfor ha blitt utsatt for det samme, uten at det er oppdaget eller at det er gjort kjent.

Det er første gang det har dukket opp bevis på at en Kina-tilknyttet hackergruppe fokuserer på kommersiell skipsfart, ifølge Eset.

– Mustang Panda er en gruppe som vanligvis utfører cyberspionasje. Derfor er det grunn til å forutsette at målet var å få tilgang til konfidensiell informasjon, skriver Côté Cyr.

Forskeren forteller at Mustang Panda tidligere har blitt koplet til cyberangrep der samme metode og «spionprogramvaren» Korplug har blitt brukt.

Korplug er ondsinnet programvare som tidligere har vært assosiert med kinesiske APT-organisasjoner og har blitt koblet til angrep mot institusjoner i en rekke forskjellige land.

Siden dette hadde vært sett i tidligere, kunne angrepene også stoppes. Alexandre Côté Cyr forsker på nettopp slik skadevare og kjenner godt til metodene til de som ofte står bak.

Han sier Mustang Panda er en Kina-vennlig hackergruppe som er kjent for å rette seg inn mot strategiske industrier.

– Denne angrepskampanjen mot kommersiell sjøtransport er i samsvar med slike økonomiske interesser, skriver Côté Cyr.

Han mener selskaper i andre land enn Norge, Nederland og Hellas også kan ha vært utsatt for det samme.

– De landene vi har sett angrepet har hver en stor maritim industri. Vi har kun data fra egne kunder, som for stor del er i Europa.

Hvilken hemmelig informasjon kan de ha vært ute etter?

Hellas har verdens største kommersielle skipsflåte, ifølge en rapport fra UN trade and development fra 2023, Nederland er også høyt oppe på den listen. Bildet viser containerterminalen i havnen i Pireus.

Foto: LOUISA GOULIAMAKI / AFPMener fartøy eller selskapsstrukturer var målet

– Slik vi vurderer saken, var målet for trusselaktøren å ramme flere fartøy, eller selskapsstrukturer innen maritim sektor, sier avdelingsleder for maritim sikring i Kystverket, Richard Utne.

Han sier de er klar over at det har forekommet digitale angrep mot norskflaggede fartøy.

Han mener trusselaktøren sannsynligvis har hatt et ønske om innsikt i maritim sektor i land i Europa, og derfor har distribuert minnepinner.

– Vi kan bekrefte at gruppen kjent som Mustang Panda er en av trusselaktørene vi vurderer kan utgjøre en trussel mot maritim sektor.

Han viser blant annet til Esets rapport, og også andre sikkerhetseksperter som har omtalt cyberangrepene.

Norge er ansett som verdens fjerde største skipsfartsnasjon. Ifølge Utne kan dette være en mulig forklaring på hvorfor Norge ble angrepet.

Richard Lobb Utne er leder for avdeling for Maritim sikring i Kystverket.

Foto: PrivatHan peker på at den maritime sektoren i Norge er en av de viktigste og mest betydningsfulle næringene for norsk økonomi.

Hvordan det går i skipsfarten, har stor innflytelse på verftene, utstyrsleverandører og andre som er avhengige av for eksempel frakt eller skipsfarten.

Han mener dette kan være av stor interesse for fremmed etterretning.

– Når kritiske varer eller verdikjeder kontrolleres av et fåtall aktører, øker verdien og sannsynligheten for forsyningsforstyrrelser og utnyttelse av markedsmakt. Det kan ta lang tid å etablere alternative verdikjeder, og eksisterende avhengigheter vil bestå i flere år. Slike avhengigheter kan være av interesse for fremmed etterretning.

Med andre ord kan hackergrupper aller andre forsøke å stjele teknologi eller forretningshemmeligheter for å støtte mål om å være en dominerende global maritim makt.

De norske fartøyene skal normalt melde fra om cyberangrep til flaggstat, kyststat og oppfordres også til å melde fra til politiet.

NRK har spurt Politiets sikkerhetstjeneste om hackingforsøkene mot norske fartøy.

– Politiets sikkerhetstjeneste er kjent med forholdet og holdes orientert om saken, skriver seniorrådgiver Eirik Veum til NRK.

Richard Utne i Kystverket sier at det er sannsynlig at ikke alle selskapene er klar over hva de har vært utsatt for. Han mener også det er sannsynlig at enkelte shippingselskaper velger å håndtere det internt, fremfor å anmelde til politiet, i frykt for tap av omdømme.

Det kan derfor også være mørketall.

Men hvordan kom minnepinnene seg om bord?

– Kan ha spredt minnepinner på et maritimt arrangement

Siden de fikk varsler om cyberangrep på fartøy i Norge, så i Hellas og Nederland, har Eset oppdaget angrep mot fartøy i andre verdensdeler også, skriver Côté Cyr til NRK. I Singapore og i De Arabiske Emiratene.

Begge land er på topp 20 i verden når det gjelder å ha størst flåte.

Kystverket og Sjøfartsdirektoratet samarbeider med det norske selskapet Norma Cyber, for å få støtte til å håndtere slike og lignende hendelser. Det er opprettet av norske rederier og tilbyr cybersikkerhetstjenester til sine medlemmer.

Norma Cybers daglige leder, Lars Benjamin Vold, bekrefter at de har bistått med råd og teknisk analyse da to norske rederier fikk skadevare i sine datasystemer via en minnepinne.

Dette er imidlertid to andre tilfeller enn de Eset har rapportert om. Metoden har også her involvert en minnepinne.

Lars Benjamin Vold, Norma Cyber.

Foto: Norma Cyber/Marthe BrendefurDet ene var mot et norsk fartøy som opererte i Asia, og mot en norsk maritim virksomhet sin landbaserte infrastruktur i Asia.

– Vi har gjennomført analyse av skadevaren og sammenlignet tekniske indikatorer med informasjon i våre databaser, som av anerkjente sikkerhetsanalytikere er tilknyttet Kina.

– Hvordan kan denne ha kommet seg om bord?

– Det er uvisst, men her er det viktig å huske at denne type skadevare har en viss selvspredende komponent. Dersom en maskin blir infisert, vil skadevaren automatisk overføres til andre USB-enheter som er koblet til denne maskinen. Derfor kan for eksempel en USB-pinne som en tekniker fra en tjenesteleverandør tar med seg om bord være infisert fra forrige oppdrag uten å være klar over det selv.

Heller ikke Eset, som først oppdaget minnepinnene, kan med sikkerhet kan si hvordan de kom seg om bord på skipene.

Alexandre Côté Cyr mener det er usannsynlig at trusselaktøren fikk direkte fysisk tilgang til alle fartøyene, men der er to teorier.

Den ene er at Mustang Panda har distribuert kompromitterte USB-stikker på et arrangement eller på et sted der personer fra den maritime industrien møtes

Den andre er at en USB-orm kan ha spredt seg på en event der personer fra maritim industri møtes.

– I begge tilfellene ville USB-stikken ha blitt brakt om bord av noen som har legitim tilgang til skipet, men uten at den som brakte stikken om bord visste at han eller hun bar på en USB som inneholdt skadevare, skriver Côté Cyr.

NRK har spurt Kinas ambassade i Oslo om cyberangrepene på fartøy.

I en e-post til NRK skriver pressekontoret står det at også Kina er offer for cyberangrep, og gjerne samarbeider med Norge og alle andre land for å håndtere slike trusler.

– Samtidig avviser vi også alle anklager og svertekampanjer som bruker cybersikkerhet som en unnskyldning for å tjene politiske formål. Vi håper Norge kan være på vakt mot denne typen desinformasjon som bare vil gi næring til flere rykter og unødvendig panikk, skriver ambassaden.

Publisert 09.07.2024, kl. 18.48

English (US)

English (US)